Cómo limpié un wordpress hackeado

Te muestro cómo limpié un WordPress hackeado

Hace unas semanas una cliente me dió una mala noticia: ¡tenía una web hackeada!. En este artículo te voy a mostrar cómo limpié un WordPress hackeado. También te daré algunos consejos para que no te pase a ti ni a ninguno de tus clientes. Este fue el proceso:

Inspección ocular al más puro etilo CSI

Como es lógico, lo primero que hice fue asegurarme de que era cierto y ver el alcance del hackeo. Para ello abro una ventana del navegador y veo que efectivamente, no se muestra ningún contenido de la web, la web estaba completamente en blanco.

Después del minuto de pánico inicial (lógico por otro lado), empecé a analizar la situación. No había anuncios de viagra, tampoco había banderas de cráneos con tibias cruzadas ni nada por el estilo, simplemente no se mostraba ningún tipo de contenido, como he dicho anteriormente, la página estaba completamente en blanco.

Esto me dio qué pensar: el hackeo no había sido demasiado profundo, quizás el hacker había querido ser benévolo conmigo y simplemente ha querido mostrarme que esa web era vulnerable…

Lo primero que debes hacer cuando tienes una web hackeada es intentar acceder a la misma, así que dicho y hecho, intenté acceder al escritorio de WordPress de esta web y… ¡premio!, pude acceder al instante.

A continuación vi que había 6 actualizaciones pendientes, entre ellas la actualización del propio core de WordPress… mi primer pensamiento fue: ¿cómo he sido capaz de dejar esta web tan desatendida?, lo cierto es que no hay excusa para esto, al menos debería haber actualizado la versión de WordPress, eso es básico…

Ha llegado la hora de actuar

Como de nada sirve lamentarse, me puse a actualizar todos los plugins (algunos importantes, como plugins de formularios de correo y de SEO) y como no, la versión de WordPress. Estaba tan desactualizada que casi me merecía que, efectivamente, hubieran hackeado esta web. Era una versión tan antigua que ni siquiera el propio sistema se había actualizado de forma automática, ya no a la última versión, sino a una versión superior a la que tenía y que fuera más estable…

Una vez actualizado el sistema y los plugins, me fui al navegador confiando en mi buena suerte y deseando que se hubiera solucionado el problema. Pero nada en la vida es tan sencillo como actualizar un par de plugins y listo, si fuera así ¿qué sentido tendría hackear una web, si puedes solucionarlo manteniendo el sistema actualizado?. ¡Efectivamente! El navegador seguía mostrándome la página en blanco, sin ningún tipo de contenido. Era hora de sacar las armas y pasar al Plan B.

Plan B

Para el común de los mortales, el Plan B significa rezar a la Vírgen de tu localidad, a Dios, Alah o Buda, o pedirle a Stephen Hawking que paralice el tiempo hasta que se te ocurra algo (como todo el mundo sabe, Stephen Hawking es el que inventó el tiempo, lo dice Penny de The Big Bang Theory).

Sea como sea, a continuación te voy a mostrar los pasos que he seguido para limpiar la web.

Poner la web en modo mantenimiento

En primer lugar, me decidí a descargar un plugin para poner la web en Modo Mantenimiento. Ya sé que a priori esto puede parecer absurdo, ya que le pongo un modo mantenimiento a una web que no muestra ningún contenido, pero piensa y ve un poquito más allá… ¿qué ocurriría si utilizo alguna herramienta para limpiar la web, resuelvo el problema y la web pierde su estructura, estilos, o simplemente no muestra los contenidos como estaban en un principio?, ¿no te gustaría que, al menos, tus visitantes pudieran ver un anuncio en el que se les informa que la web está bajo mantenimiento y que en breve volverá a estar operativa…?

¡Be wather my friend!.

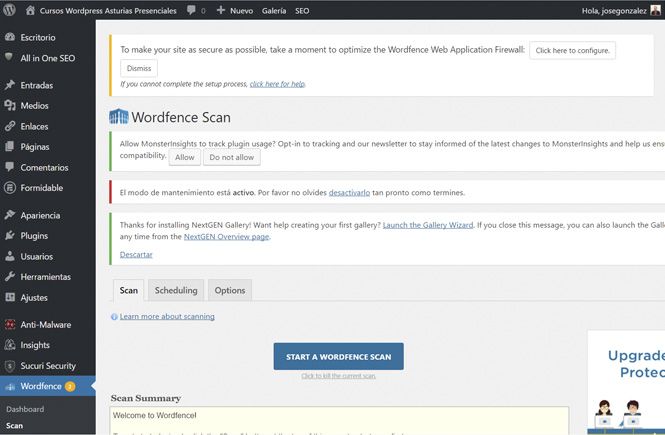

Plugin anti malware

A continuación, lo que he hecho fue descargarme un plugin anti malware, instalarlo y chequear la web. Todos sabemos que lo primero que se debe hacer cuando tienes un “virus” en tu pc, es analizarlo con alguna herramienta anti malware, para eliminar los posibles archivos espía, así que no hacía otra cosa más que seguir los pasos que sigo cuando limpio un pc. En este caso me decidí por un plugin llamado (precisamente) Anti-Malware. Una vez instalado, procedí a hacer un escaneo para estudiar los resultados que me arrojase.

Normalmente, este tipo de plugins te dice qué archivos han sido modificados y cuales son potencialmente susceptibles de ser infectados. Sabiendo qué archivos se han modificado, sabrás cómo debes actuar.

Resultado del escaneo del plugin Anti-Malware

Como se ve en las imágenes anteriores, el resultado del escaneo fue negativo, no tenía malware instalado en la web. Esta es una noticia que me tranquiliza, pero la web sigue mostrándose en blanco (a pesar del plugin de página en modo mantenimiento).

En este punto, ya sabía que el problema no estaba resuelto, pero al menos no estaba infectado con archivos latentes potencialmente peligrosos, que pudieran hacer que alguien tomara el control de la web con una simple línea de programación.

Más opciones del escaneo: archivos que realizaban conexiones remotas no controladas por mi

Continué analizando los resultados y me fui al apartado Firewall Options, aquí había algunas cosas que llamaban mi atención:

En primer lugar, parecía que todo estaba correcto, lo que me parecía incongruente, ya que la web no mostraba su contenido, por lo que era de esperar que este plugin hubiera arrojado algún resultado de infección.

Después de unos segundos de pensar que este no era el plugin que necesitaba, y que me había equivocado a la hora de elegir un plugin para limpiar la web, decidí volver al apartado Firewall Options y me fijé en una opción que me aconsejaba bloquear un archivo.

Toma de decisiones, las rodillas te tiemblan

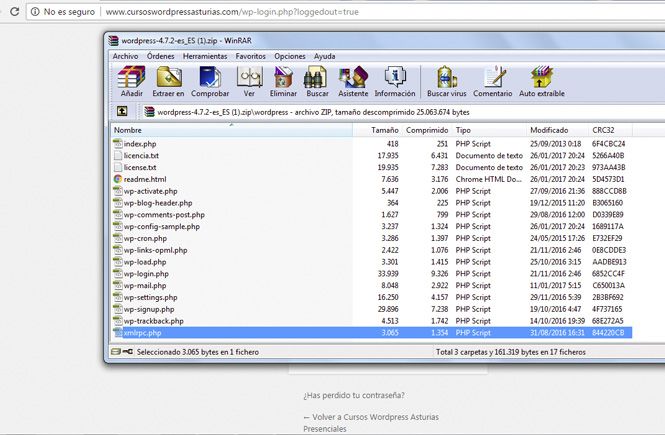

Como soy asturiano y muy valiente, no sólo pulsé el botón Block XMLRPC Access, sino que sin pensármelo dos veces, ingresé por FTP a la web y directamente borré ese archivo. En mi cabecita yo pensaba: si este archivo está infectado, no me bastará con bloquearlo, ya que podría contener otro tipo de programación escondida que pudiera darme problemas en el futuro.

Dicho y hecho, borré el archivo, me fui a la página oficial de WordPress y procedí a descargarme la última distribución activa de WordPress en ese momento, así tendría la última versión limpia del archivo supuestamente infectado.

Primer resultado de esa toma de decisiones

Una vez sustituido el archivo desactivé el modo mantenimiento y me dirigí al navegador a ver los cambios y… ¡violá!, la web estaba totalmente operativa.

Lógicamente, después de esto, he navegado la web para ver que todo estuviera en su sitio, he probado los menús, los formularios, los botones… todo estaba en su sitio y funcionaba correctamente.

¿Todo está correcto?, esta vez ha sido sencillo, ¡toma precauciones para el futuro!

Una vez limpia la web me aseguré de que no le volviera a suceder nada parecido, así que he instalado varios plugins de seguridad:

Ya has visto cómo limpié un WordPress hackeado, en este caso, el hackeo no ha sido demasiado profundo, pero aprende de mis errores (más bien dejadez) para que tú no tengas que pasar por el mal trago de saber si vas as poder recuperar tu web o no.

Conclusión

No sólo hay que tener una web bonita y que cumpla su cometido, también debemos hacerla segura para evitar que personas malintencionadas puedan tomar el control de la misma, y utilizarla para otros fines que no son los que tú o tu cliente habíais pensado en un primer momento.

Una vez tengas tu web hecha en WordPress online, asegúrate que siga estando así, que sea accesible para el público en general y que cumpla los requisitos para los que fue creada.

Mantén la web siempre actualizada, tanto el sistema como los temas y plugins; utiliza plugins de seguridad para hacerla más resistente a ataques, y sobre todo, utiliza el sentido común: cambia las contraseñas regularmente, utiliza contraseñas seguras, no utilices un usuario llamado admin, desactiva todos los temas y plugins que no utilices, crea copias de seguridad periódicas… y lo más importante, visita la web regularmente (tanto por dentro como por fuera) para ver que todo está correcto.

Respuestas